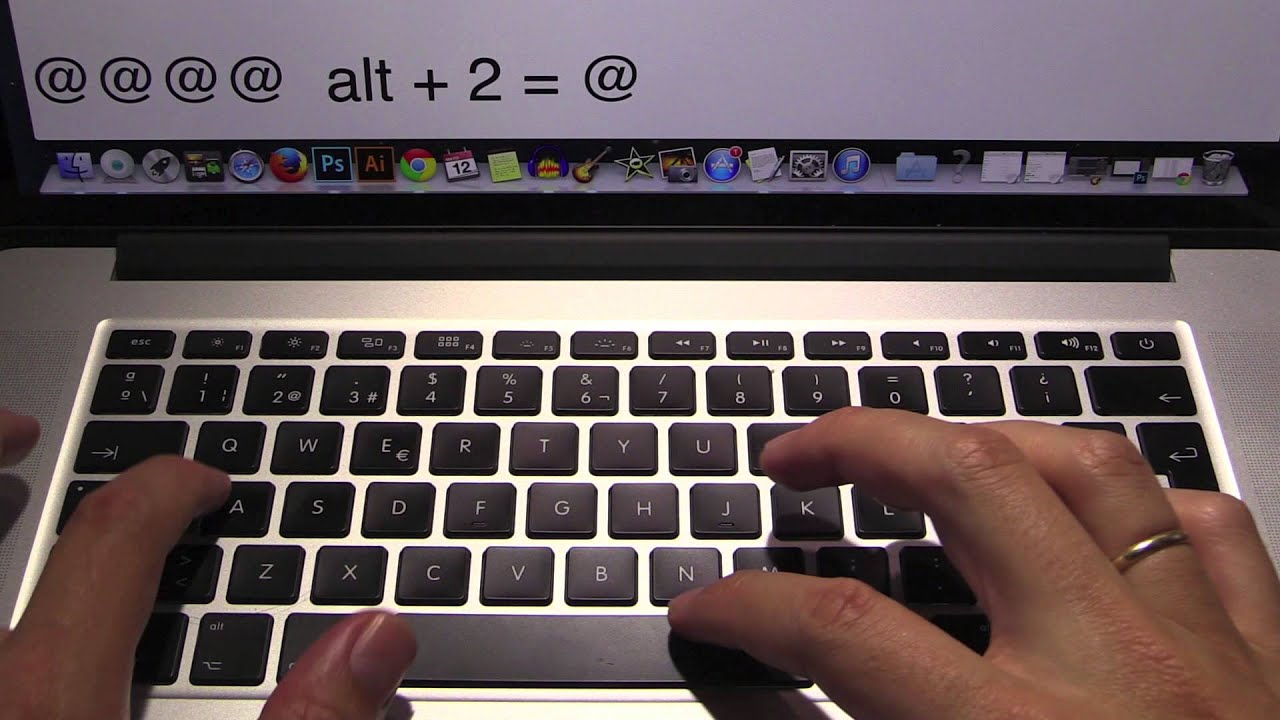

Hacer el arroba en mac

Ya sea por error del programa o del usuario, el resultado es el mismo. Busca vulnerabilidades potenciales antes de que los agresores las encuentren.

- como instalar xampp en mac os x;

- How to Type @ on a Spanish Keyboard in Peru;

- windows server admin tools for mac.

- Unas pinzas acústicas hacen levitar varios objetos a la vez con la fuerza del sonido.

- How To Write the At Symbol (@) on Laptop?

Promueve crecimiento y ayuda en el desarrollo de conocimientos del personal. Estamos buscando en un servidor, o estamos buscando en la red total y en todo lo que hay dentro de la red? Al igual que en cualquier aspecto de la vida cotidiana, hay muchas herramientas diferentes que pueden hacer el mismo trabajo. Algunas herramientas son gratuitas, mientras que otros no lo son. Encontrar la herramienta adecuada puede ser una tarea de enormes proporciones y, al final, la experiencia cuenta.

Los administradores pueden usar Nmap en una red para encontrar sistemas host y puertos abiertos en esos sistemas. Uso de Nmap. La arquitectura del complemento de Nessus permite a los usuarios ajustarlo a sus sistemas y redes. Recuerde que pueden haber falsos positivos y falsos negativos, incluso en una herramienta actualizada tan frecuentemente como Nessus. Si tiene servidores web que sirven los scripts CGI, Nikto puede ser un recurso excelente para revisar la seguridad de estos servidores.

Atacantes y vulnerabilidades. Para planificar e implementar una buena estrategia de seguridad, tenga en cuenta primero los aspectos que determinaron a los agresores a explotar los sistemas comprometidos.

How to switch to my Mac keyboard layout in Windows virtual machine?

Breve historia de los hackers. Tonos de gris. Dentro de la comunidad de individuos que buscan y explotan vulnerabilidades en sistemas y redes hay varios grupos distintivos. No dependen de programas para descifrar. Un hacker de sombrero gris puede pensarse como un hacker de sombrero blanco que a veces porta el sombrero negro para cumplir con su propia agenda.

Amenazas a la seguridad de la red. Arquitecturas inseguras. Una red mal configurada es un punto de entrada a usuarios no autorizados.

How to: Use reserved XML characters in project files

Abandonar un sitio confiable y abrir una red local vulnerable a la Internet que es altamente insegura, es como si dejara la puerta entreabierta en un vecindario de alta delincuencia organizada — no ocurre nada por un tiempo, pero al final alguien aprovecha la oportunidad.

Los administradores de sistemas suelen no dar importancia al hardware de red en sus esquemas de seguridad. Servidores centralizados. En estos casos, el servidor central se convierte en una puerta abierta a toda la red. Amenazas a la seguridad del servidor. Las siguientes secciones describen algunos de los temas principales. Servicios no utilizados y puertos abiertos. Servicios sin parches.

Aunque estos mecanismos son una forma efectiva de alertar a la comunidad sobre las vulnerabilidades de seguridad, le corresponde a los administradores del sistema corregir los sistemas a tiempo. Por ejemplo, Telnet y FTP son dos de esos servicios. El cracker que obtiene acceso a esta base de datos puede acceder a cada cuenta de usuario en la red, entre ellas la cuenta del administrador.

Red Hat Enterprise Linux se lanza de forma predeterminada con todos los servicios desactivados. Aplicaciones de clientes vulnerables. Incluso cuando se utilizan protocolos seguros, tales como SSH, un usuario remoto puede ser vulnerable a ciertos ataques si no mantiene sus aplicaciones de cliente actualizadas. Por ejemplo, los clientes v. Vulnerabilidades y ataques comunes. Tabla 1. Comunes en muchos sistemas operativos existentes, especialmente aquellos que empaquetan servicios tales como UNIX y Windows.

El agresor remoto debe tener acceso al sistema comprometidos en un LAN para poder realizar dicho ataque. Los administradores deben asegurarse de no operar como usuarios de root, y deben estar alertas a los parches y actualizaciones de erratas para aplicaciones de los proveedores u organizaciones de seguridad tales como CERT y CVE. Actualizaciones de seguridad. Cuando se descubren vulnerabilidades de seguridad, se debe actualizar el software afectado para limitar los riesgos potenciales de seguridad.

Sin embargo, si el anuncio no incluye el parche, el programador primero trabaja con el mantenedor del software para solucionar el problema. Por lo tanto, es muy importante solamente descargar los RPM desde fuentes confiables, tales como Red Hat y comprobar la firma del paquete para verificar su integridad. Es muy importante verificar la firma de los archivos RPM antes de instalarlos para garantizar que no han sido alterados de su fuente original de paquetes.

Para verificar todos los paquetes descargados, emita el siguiente comando:. Los paquetes que no pasan las verificaciones de GPG no se deben instalar, ya que pueden haber sido alterados por un tercero. Tras verificar la llave GPG y descargar todos los paquetes asociados al reporte de erratas, instale los paquetes como root en el indicador de shell. No se requiere retirar el kernel anterior.

Tras descargar e instalar las erratas y actualizaciones de seguridad, es importante detener el uso del software anterior y comenzar a usar el nuevo software. La forma como se hace esto depende del tipo de software que se ha actualizado.

Aplicaciones Las aplicaciones de espacio de usuario son los programas que pueden ser iniciados por un usuario del sistema. Debido a su papel central, el kernel no puede reiniciar el equipo sin que se detenga. Los servicios de SysV son programas de servidor persistente ejecutados durante el proceso de arranque. Los ejemplos de servicios de SysV incluyen sshd , vsftpd y xinetd. Por ejemplo, si se lanzan los paquetes de erratas de seguridad imap , actualice los paquetes y luego escriba el siguiente comando como root en el indicador de comanodos de shell:.

Este comando retorna todas las sesiones IMAP activas. Para finalizar las sesiones individuales utilice el siguiente comando:. BIOS y seguridad del gestor de arranque. Las dos razones principales por las cuales se debe proteger el BIOS de un equipo [11]:. Esto les permite entrar en modo de rescate y a su vez, iniciar procesos arbitrarios en el sistema o copiar datos confidenciales. Sin embargo, consulte el manual para el equipo o la placa madre antes de intentar desconectar la pila de CMOS. Otras arquitecturas usan diferentes programas para realizar tareas de bajo nivel casi equivalentes a aquellos BIOS en sistemas x Evitar el acceso a sistemas operativos inseguros — Si se trata de un sistema de doble arranque, el agresor puede seleccionar un sistema operativo en tiempo de arranque por ejemplo, DOS , el cual ignora los controles de acceso y los permisos de archivos.

Muchas listas de palabras incluyen LEET. Por ejemplo:. Puede encontrarlo en http: Frases de paso. Use el siguiente comando para ingresar en modo interactivo:. De modo alternativo, escriba el comando system-config-users en el indicador de shell. Un programa de setuid es el que funciona con el ID de usuario UID del propietaio del programa en lugar del usuario que opera el programa. Permitir acceso de root. Por otra parte, el dar acceso de root a usuarios individuales puede conducir a los siguientes problemas:.

Ejecutar anexos de correo-e como root — Aunque escasos, los virus de correo-e que afectan a Linux existen. Tabla 2. Evita el acceso al shell de root y registra los intentos. Los siguientes programas no pueden acceden desde la cuenta de root: Los siguientes programas no impiden el acceso a la cuenta de root: Los siguientes programas no tienen acceso a la cuenta root: The following programs are and prevented from accessing the root account: A los siguientes programas se les impide acceder a la cuenta de root: Use PAM para limitar el acceso de root a servicios.

Este archivo muestra todos los dispositivos a los que el usuario de root puede conectarse. Para impedir que root ingrese, retire el contenido de este archivo mediante el siguiente comando:. Esto puede hacerse con el siguiente comando:. El comando su. Para hacerlo, escriba el siguiente comando como root:. El usuario de root es parte del grupo wheel de forma predeterminada.

El comando sudo. El comando sudo permite un alto grado de flexibilidad. Este ejemplo establece que el usuario, juan , puede usar sudo desde cualquier host y ejecutar cualquier comando. Servicios de red disponibles. Muchos servicios bajo Red Hat Enterprise Linux 6 se comportan como servidores de red. Cada uno de estos servidores debe ser tratado como una avenida potencial de ataque. Riesgos para los servicios. Los servicios de red pueden presentar muchos riesgos para los sistemas de Linux.

Ataques de desbordamientos de buffer — Los servicios que se conectan a puertos enumerados del 0 al deben ser ejecutados como usuario administrativo. Hay, sin embargo, algunas excepciones:. Lo mismo se cierto para portmap. Servicios inseguros. En potencia, cualquier servicio de red es inseguro. Las vulnerabilidades para servicios se revelan y se corrigen, de forma rutinaria, lo cual hace importante actualizar regularmente los paquetes asociados con cualquier servicio de redes. Entre ellos se incluyen los servicos que:. Transmitir por la red datos confidenciales sin cifrar — Muchos protocolos transmiten datos sin cifrar por la red.

Es responsabilidad del usuario cuando use estos protocolos, limitar el tipo de datos que se transmite. Servicios de volcado de memoria, tales como netdump , transmiten el contenido de memoria por la red sin cifrar. Entre los ejemplos de servicios inseguros heredados se incluyen rlogin , rsh , telnet , y vsftpd. Todos los programas remotos y de shell rlogin , rsh , and telnet deben evitarse en favor de SSH. Cortafuegos personales. Los cortafuegos impiden que los paquetes de red accedan a la interfaz de red del sistema.

Aunque el servicio sshd es esencialmente seguro, el servicio debe mantenerse actualizado para prevenir amenazas de seguridad. Seguridad del servidor. Por lo tanto, es de suma importancia para el administrador de sistemas fortalecer el sistema y bloquear los servicios. Las envolturas TCP proporcionan control de acceso a una variedad de servicios. Es una buena idea usar reglas de cortafuegos de iptables junto con envolturas TCP y xinetd para crear redundancia dentro de controles de acceso de servicios.

Desplegar una pancarta apropiada cuando los usuarios se conectan al servicio es una buena forma de hacer saber a los atacantes de que hay un administrador de sistemas en alerta. Este ejemplo implementa una pancarta para vsftpd. Para comenzar, cree un archivo de pancartas. El archivo puede estar en cualquier parte del sistema, pero debe tener el mismo nombre del demonio. Envolturas TCP y Advertencias de ataques. Si se detecta un determinado host o red atacando al servidor, pueden utilizarse las envolturas TCP para advertir al administrador de ataques posteriores de ese host o red mediante la directiva spawn.

En este ejemplo, se asume que el cracker de la red Puesto que la directiva spawn ejecuta cualquier comando de shell, es una buena idea crear un script especial para notificar al administrador o ejecutar una cadena de comandos en caso de que un cliente particular intente conectarse al servidor. Envolturas TCP e ingreso mejorado. Para este ejemplo, se utiliza Telnet.

El uso de SENSOR es una buena forma de detectar y detener las conexiones de hosts no deseables, hay dos inconvenientes:. Esta directiva toma dos argumentos:. El valor predeterminado es cincuenta El intervalo predeterminado es de diez 10 segundos. Proteja a portmap con envolturas TCP. Proteja a portmap con iptables. El primero acepta conexiones TCP al puerto usado por el servicio portmap desde la red El segundo permite conexiones TCP al mismo puerto desde el host local.

Entre ellas las siguientes:.

How To Write the At Symbol (@) on Laptop

Como resultado, se debe tener extremo cuidado al configurar una red que utiliza NIS. Planee cuidadosamente la red. Igualmente, cree un nombre de dominio NIS aleatorio diferente. Esto significa que el servidor solamente permite conexiones a puertos y si las solicitudes vienen de la red Tenga cuidado con los errores de sintaxis. De forma predeterminada, los recursos compartidos NFS cambian el usuario de root por el usuario nfsnobody , una cuenta de usuario sin privilegios.

Esto cambia el propietario de todos los archivos creados de root a nfsnobody , lo cual evita la carga de programas con un conjunto de bits de setuid. Para hacerlo, ejecute los siguientes comandos como usuario de root:. Para evitar que los visitantes naveguen los archivos en el servidor, retire esta directiva. La directiva UserDir se inhabilita de forma predeterminada porque puede confirmar la presencia de la cuenta de un usuario en el sistema.

Para habilitar el directorio de usuario en el servidor, use las siguientes directivas:. No retire la directiva IncludesNoExec directive. Pancarta de saludo de FTP. De forma predeterminada el usuario no puede escribir en ninguno de los directorios. Cuentas de usuarios. Use las envolturas TCP para controlar acceso. NFS y Sendmail. Usuarios de solo-correo. Los crackers intentan cubrir sus rastros al abrir puertos de red no autorizadas remplazando a netstat y lsof por sus propias versiones modificadas. Este comando no retorna salida para el puerto Para revisar el puerto mediante netstat , use el siguiente comando:.

En este caso, el puerto abierto pertenece a ypbind NIS , el cual es un servicio RPC manejado junto con el servicio portmap. Envolturas TCP y xinetd. Por ejemplo, los cortafuegos de iptables filtran, dentro de una pila de redes de kernel, los paquetes de red no esperados. Envolturas TCP. Ventajas de las envolturas TCP. Para determinar si un cliente tiene permiso de conectarse al servicio, las envolturas TCP hacen referencia a los dos archivos siguientes, los cuales se conocen como archivos de acceso de hosts:.

Cuando un servicio de envolturas TCP recibe una solicitud de cliente, realiza los siguientes pasos:. Cuando utilice las envolturas TCP para proteger servicios de red, es importante tener en cuenta lo siguiente:. Puesto que las reglas de acceso en hosts. Por lo tanto, si se permite el acceso al servicio en hosts. El orden de las reglas es extremadamente importante.

Los servicios de envolturas TCP no guardan en cache las reglas de los archivos de acceso de hosts, por lo tanto los cambios a hosts. Los campos de opciones soportan expansiones, lanzan los comandos de shell, permiten o niegan el acceso y alteran la conducta de registro. Esta regla le solicita a las envolturas TCP observar las conexiones para el demonio FTP vsftpd desde cualquier host en el dominio example.

Si la regla aparece en hosts. Use la barra invertida para evitar fallas de la regla debido a la longitud. Los comodines se utilizan en el campo de la lista del cliente de reglas de acceso. ALL — Concuerda con todo. Puede servir tanto para la lista de demonios como para la lista de clientes. Nombre de host que comienza por un punto.

Solamente las reglas IPv6 pueden usar este formato. Sea cuidadoso al utilizar nombres de hosts y nombres de dominio. Por lo tanto, es mejor usar las direcciones IP cuando sea posible. Portmap y envolturas TCP. Como consecuencia, las reglas de control de acceso para portmap en hosts. Los servicios ampliamente utilizados, tales como NIS y NFS, dependen de portmap para operar, por lo tanto tenga en cuenta estas limitaciones.

Se puede utilizar tanto para la lista de demonios como para la lista de clientes de una regla. En el siguiente ejemplo del archivo hosts. En otro ejemplo del archivo hosts. Al usar los campos de opciones en las reglas de acceso de hosts, los administradores pueden realizar una variedad de tareas, tales como alterar la conducta del registro, consolidar el control de acceso y lanzar comandos de shell.

Using Mac Keyboards in a Virtual Machine

Los campos de opciones le permiten a los operadores cambiar el recurso de registro y el nivel de prioridad para una regla mediante la directiva severity. En el siguiente ejemplo, las conexiones al demonio SSH desde cualquier host en el dominio example. Control de acceso. Por ejemplo, las dos reglas siguientes permiten conexiones SSH desde client Al permitir el control de acceso basado en reglas, el campo de opciones permite a los administradores consolidar todas las reglas de acceso en un solo archivo: Comandos de shell.

En el siguiente ejemplo, los clientes que intentan acceder a servicios de Telnet desde el dominio example. Cuando se intentan conexiones al demonio SSH sshd desde un host en el dominio example. Igualmente, las extensiones pueden servir para personalizar mensajes de regreso al cliente. Como con xinetd.

Existe un rango de directivas disponible para los servicios protegidos por xinetd. Opciones de registro. Opciones de control de acceso. El rango debe establecerse en un formato de 24 horas, HH: En este ejemplo, cuando el sistema de cliente de una red El demonio xinetd accede a las reglas de acceso de las envolturas TCP mediante una llamada de biblioteca libwrap. El demonio xinetd verifica sus propias reglas de acceso tanto para el servicio xinetd como para el servicio solicitado.

Se debe tener cuidado al usar los controles de acceso de las envolturas TCP junto con los controles de acceso xinetd. Si no se configuran correctamente pueden ocasionar efectos indeseables.

Las ventajas de las opciones de bind y redirect son evidentes cuando se utilizan juntas. La siguiente es una lista de las directivas que ayudan a limitar la eficacia de dichos ataques:. Esta directiva toma dos argumentos de enteros separados por un espacio en blanco. Recursos adicionales. Redes privadas virtuales VPN. Para hacer frente a esta necesidad, se desarrollaron las Redes privadas virtuales VPN. Difiere del Frame relay o ATM en el medio de transporte. Algunas organizaciones emplean hardware de soluciones VPN para aumentar la seguridad, mientras que otros utilizan software o implementaciones de protocolo.

Almacena archivos relacionados con Openswan. El archivo anterior predeterminado de base de datos NSS es cert8. El archivo anterior de base de datos predeterminado NSS es key3. No son necesarios al usar NSS. Se predetermina como no. El paquete Openswan-doc: Red Hat Enterprise Linux incluye varias herramientas para ayudar a administradores e ingenieros de seguridad en problemas de control de acceso a nivel de redes.

De esa manera se ayuda a reducir el consumo de ancho de banda. Netfilter e IPTables. El kernel de Linux presenta un subsistema de redes poderoso llamado Netfilter. Check out the different ways to type the at sign on a Spanish keyboard: If is on the same key as the 2 key: Hold down the shift key while pressing the number 2 key. If is on the same key as the 2 key and there's a third symbol: If is on any other key, follow the rules above depending on whether it's a secondary symbol or tertiary symbol.

Recomendados:

Check out how to copy and paste on different computers: Mac Copy: The page is Inaccurate Unclear Missing translations Missing conjugations Other. SpanishDict is the world's most popular Spanish-English dictionary, translation, and learning website. SpanishDict is devoted to improving our site based on user feedback and introducing new and innovative features that will continue to help people learn and love the Spanish language.

Have a suggestion, idea, or comment?